رایتاپ Privilege Escalation شماره 1

سلام.من بهروز منصوری هستم و با رایتاپ Privilege Escalation شماره 1 قصد دارم نشان بدم که چطور با IDOR یک آسیبپذیری Privilege Escalation پیدا کردم که دسترسی من را به سطح ادمین می رساند.

داستان باگ:

برنامه ما نوعی برنامه مدیریت کاربر یا چیزی شبیه به آن بود. قابلیت دعوت با نقشهای مختلف مانند مدیر، بازاریاب، مدیر بازاریابی و … وجود داشت.

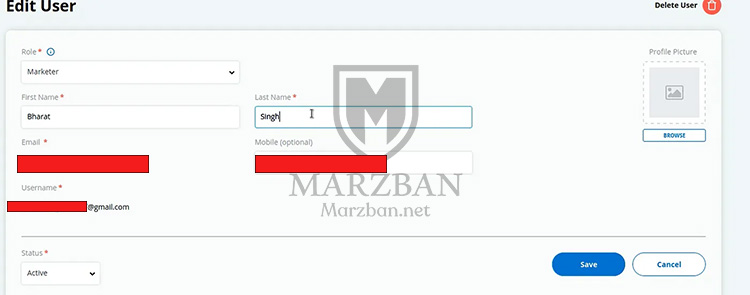

من یک حساب کاربری ایجاد کردم و یک دعوتنامه برای خودم در آدرس ایمیل دومم با امتیازات نقش بازاریاب ارسال کردم.

من دعوت نامه را در مرورگر دیگر باز کردم و شروع به گشت و گذار در پنجره سرپرست کردم تا چیز جالبی پیدا کنم.

مشاهده کردم که فقط مدیر می تواند نقش کاربر و سایر جزئیات نمایه را تغییر دهد.

وقتی به گزینه ویرایش پروفایل کاربر دعوت شده رفتم متوجه شدم این درخواست جالب است.

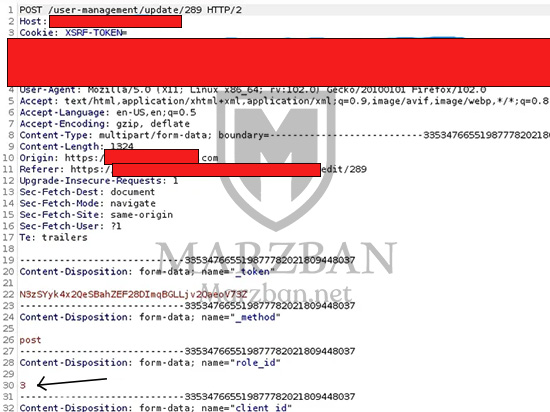

این یک درخواست POST مانند این بود:

POST /user-management/update/123

فکر کردم با این شناسه کاربری سه رقمی “123” بازی کنم تا اطلاعات نمایه کاربری دیگران را تغییر دهم، اما پاسخ به من خطا نشان داد و ناموفق بودم.

دوباره به گزینه ویرایش پروفایل کاربری رفتم.

روی دکمه ذخیره کلیک میکنم و درخواست را به برنامه burp suite منتقل می کنم.

حالا این بار تصمیم گرفتم پارامتر “role_id” را در بدنه درخواست به مقدار “1” تغییر دهم.

من انتظار داشتم که کاربر دعوت شده را به سطح دسترسی مدیر ارتقا دهد.

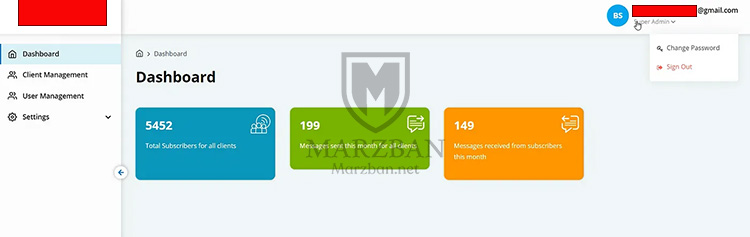

پنجره مرورگر کاربر دعوت شده (Marketer) را باز کردم و با رفرش صفحه، من اکنون یک Super Admin هستم.

داشبورد کاربر دعوت شده به طور کامل به داشبورد Super Admin تغییر می کند.

impact:

هکر می تواند دسترسی Super Admin را به دست آورد.ی

عنی هکر می تواند به هر داده ای در برنامه از جمله اطلاعات کاربر و داده های حساس دسترسی پیدا کند، تغییر دهد یا حذف کند.

این رایتاپ Privilege Escalation شماره 1 بود و قطعاً در آینده رایتاپ های بیشتری در این زمینه منتشر خواهم کرد.

اگر به هک و امنیت علاقه داری پیشنهاد میکنم همین الان با دوره کلوپ امنیت ۱ وارد این حوزه بشی.