آشنایی با آسیبپذیری Open Redirect

طبق بررسی که انجام دادم متوجه شدم در وب فارسی آموزش کاملی در مورد این باگ وجود نداره و به همین دلیل امروز تصمیم گرفتم در مورد آسیبپذیری Open Redirect صحبت کنم و شما رو با این آسیبپذیری جالب آشنا کنم.

بدون شک یادگیری این آسیب پذیری در پروژه های تست نفوذ شما تاثیر به سزایی خواهد داشت.

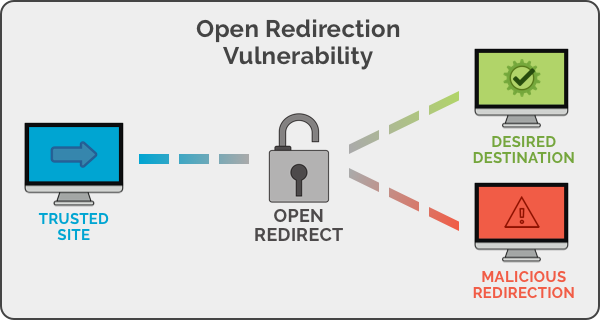

این آسیبپذیری در وب اپلیکیشنها وجود داره و به دلیل اشتباهات برنامهنویس به وجود میاد که نفوذگر میتونه از طریق این آسیب پذیری لینک مخرب خودش رو از طریق دامنه سایت اصلی (آسیب پذیر) برای کاربر اجرا کنه.

به این مثال توجه کنید :

https://faranesh.com/redirect.php?page=http://marzban.net

دراین مثال ورودی page در صفحه redirect.php سایت faranesh.com آسیب پذیر است.

ما با وارد کردن آدرس در ورودی که در مثال ما page است به سایت مورد نظر منتقل میکیم.

کاربرد این آسیب پذیری

از این آسیب پذیری می توان در حملات فیشینگ استفاده کرد.وقتی لینک برای قربانی ارسال می شود ، در بیشتر مواقع آدرس را به صورت کامل مشاهده نمی کند و فقط به ابتدای آدرس توجه می کند.

از آنجایی که ابتدای آدرس مربوط به یک سایت معتبر می باشد و آدرس اصلی است ، قربانی فریب می خورد.

توجه داشته باشید که این حفره امنیتی بسیار رایج است و در وب سایت هایی مثل گوگل و فیسبوک این آسیب پذیری وجود داشته است.

امن سازی

برای برطرف کردن این مشکل باید ورودیهای وب سایت را کنترل کنید.

- از تغییر مسیرها (Redirect) و هدایتها (Forwarding) اجتناب کنید.

- از ورودی کاربر برای تعیین مقصد استفاده نکنید.

- اگر از پارامترهای مقصد نمیتوان اجتناب کرد، حتماً بررسی شود که مقادیر ارائهشده برای کاربر، مجاز و معتبر باشد.

گاهی ممکن است بهطور کامل نتوان از تغییر مسیرها و هدایتها اجتناب کرد، بنابراین باید توجه داشت که مقادیر ارائهشده حتماً مجاز و معتبر باشند.

روشهای گوناگونی برای جلوگیری استفاده از دادههای نامعتبر وجود دارد که در زیر بیانشدهاند.

- ایجاد یک لیست سفید یا Whitelist از صفحات مجاز وبسایت یا سایتهای خارجی.

- فقط اجازه تغییر مسیر یا هدایت در شرایط مناسب و خاص داده شود.

- تغییر مسیرهای که مورداستفاده قرار نمیگیرند را غیرفعال نمایید.

- تمامی درخواستهای HTTP برای تغییر مسیری که استفاده نمیشود را اسکن نموده و آنها را نادیده گرفته یا Ignore نمایید.

روش دیگر استفاده از فایروال قوی برای سرور است.

کمی عمیقتر

برای درک بهتر از اهمیت این حفره امنیتی لینک مقالهای رو برای شما قرار میدم که در اون نفوذگر با گزارش این آسیبپذیری در یک وب سایت مبلغ 100 دلار جایزه دریافت کرده است.

در این مقاله نفوذگر مرحله به مرحله کار از تست نفوذ تا گزارش آسیبپذیری رو شرح داده .

نمونهای از گزارشهای انجام شده در مورد این آسیبپذیری رو با هم بررسی کنیم:

شماره 1 : دریافت جایزه 500 دلاری از سایت shopify.com

شماره 2 : دریافت جایزه 500 دلاری از سایت shopify.com

شماره 3 : دریافت جایزه 500 دلاری از سایت hackerone.com

در نظر داشته باشید که در سایتهایی که در زمینه باگبانتی کار میکنند، در بسیاری از برنامههای بانتی این آسیبپذیری مورد تایید نیست. به همین علت اگر در زمینه باگ بانتی، فعالیت میکنید قبل از گزارش قوانین اون برنامه خاص را به دقت مطالعه کنید.

لازمه بدونید که این امکان وجود داره که به راحتی و به صورت کاملا قانونی از هک و امنیت کسب درآمد داشته باشید.

میپرسید چطور؟ خیلی ساده.

یکسری پلتفرم وجود دارن که سایتهای مختلف در اونجا از هکرها درخواست میکنند که آسییبپذیریهای سایتشون رو شناسایی و گزارش کنند و در مقابل هزینهای رو دریافت کنند.

در دوره کلوپ امنیت، قراره شما رو برای ورود به این حوزه آماده کنیم تا به درآمد خوبی برسید.

پس اگر به هک و امنیت علاقه داری و دوست داری از چیزی که دوست داری پول در بیاری کلوپ امنیت رو از دست نده.

“آشنایی با آسیبپذیری Open Redirect”